Discovery Scan Con Nmap

L’active reconnaissance è quella fase del servizio di penetration testing in cui si passa attivamente, con metodi manuali o automatizzati, a fare networking scanning…

Scripting di Base con PowerCLI per VMware vSphere

Nel seguente esempio pratico introdurremo allo scripting di base su VMware vSphere powerCLI…

Utilizzare gli strumenti NSM per analizzare le categorie di dati

In questo laboratorio utilizzeremo varie funzionalità degli strumenti della distribuzione Linux di Security Onion per analizzare un incidente di sicurezza…

Snapshot di un Disco Virtuale usando PowerShell su Azure

Nel seguente laboratorio procederemo a creare uno immagine (snapshot) di un disco di una Macchina Virtuale utilizzando PowerShell per archiviare l’immagine nell’account di archiviazione…

Configurare l’archiviazione BLOB di Azure

In questo laboratorio pratico creeremo un contenitore di archiviazione BLOB utilizzando un account Azure. Caricheremo alcuni file di esempio nel contenitore e ne gestiremo il livello di accesso…

Configurare il protocollo BGP Border Gateway Protocol

In questo laboratorio, impareremo a configurare il Protocollo di Routing Border Gateway Protocol. Vedremo come stabilire sessioni interne ed esterne e come pubblicizzare le reti tramite il BGP…

Configurazione e Mounting della Condivisione File di Azure

Introduciamo la configurazione su piattaforma Azure di “Condivisioni File” (File Shares) operando il mounting su una Macchina Virtuale Linux…

Configurare Cisco Policy-Based Routing PBR

In questo laboratorio, impareremo ad usare il Policy-Based Routing per influenzare la scelta del percorso da parte del router in base all’indirizzo IP di destinazione…

Configurare GRE Tunnel su apparati Cisco

Introduciamo la configurazione e alla verifica di un Tunnel GRE (Generic Routing Encapsulation) al fine di connettere delle reti remote utilizzando una terza rete differente di transito…

Configurare OSPF Multiarea Cisco

Il laboratorio mostrerà in maniera molto semplice come configurare il router ABR (Area Border Router ) tra e aree: Area 0 e Area 1…

Configurare Port Security su Switch Cisco

Il laboratorio mostrerà come configurare Port Security su Switch Cisco (Cisco IOS) nell’intento di restringere l’accesso a specifici MAC Address…

Configurazioni base di sicurezza Router Cisco

Introduciamo le configurazione di base di un router Cisco rispetto alle opzioni iniziali di sicurezza, indispensabili alla messa in produzione dell’apparato…

Configurazione e verifica delle Extended Access Lists IPv6 ACLs

Il seguente Laboratorio ci guiderà attraverso la configurazione e l’applicazione delle Access List IPv6 Extended…

Configurazione di base IPV6

Introduciamo le configurazione di base del protocollo IPV6 attraverso l’attribuzione degli indirizzi IPV6 ad una piccola rete di router e di dispositivi (end devices)…

Configurare e verificare RIPv2 su apparati Cisco

Introduciamo le configurazione di base del protocollo RIPv2 su apparati Cisco…

Configurare Hot Standby Router Protocol HSRP in ambienti Cisco

HSRP intercetta la necessità di Fault Tolerance rispetto al default gateway di una rete aziendale…

Esplorare Gli Attacchi Allo Stack Tcp/Ip (Parte 2)

Proseguiamo la nostra panoramica relativa ai pericoli derivanti dalle debolezze intrinseche dello stack TCP/IP e dei protocolli ad esso strettamente correlati…

Manipolare la Redistribuzione delle Rotte attraverso le Route Map

In questo lab impareremo a manipolare redistribuzione con le route map cambiando la distanza amministrativa di alcune rotte, per ottenere un routing ottimale…

Hot cloning di un pluggable database (PDB)

La necessità di clonare un database è evidente per chi gestisce qualsiasi database ma qui vediamo un paio di situazioni dove ci può essere utile…

Configurare DHCP v4 Server su Multiple VLAN con Switch Cisco

Introduciamo la configurazione base di un Switch Cisco 2960 come DHCP v4 Server su Multiple VLAN…

Configurare DHCP v4 Server e Relay su Router Cisco

Introduciamo la configurazione base di un Router Cisco come DCHP v4 Server e DHCP Relay…

Configurare inter-VLAN routing con il metodo del Router on a Stick

La tecnica Router on the stick permette di usare un unica interfaccia fisica del router sviluppando molteplici interfacce logiche da utilizzare come default gateway per le varie VLAN da far comunicare…

Troubleshoot Network Address Translation NAT su router Cisco

A partire da uno scenario che presenta un malfunzionamento avanziamo, con metodo, ad individuare il problema e a risolverlo. Nel caso specifico ci occupiamo di una problematica inerente il Troubleshoot Network Address Translation NAT su router Cisco…

Manipolare la Redistribuzione delle Rotte

In questo laboratorio impareremo a manipolare redistribuzione e implementeremo la mutua redistribuzione tra OSPF ad EIGRP, configurando la redistribuzione usando le prefix-list e le distribute-list…

Redistribuzione tra Protocolli di Routing

In questo lab impareremo a implementare la configurazione base della redistribuzione. Configureremo la redistribuzione da OSPF ad EIGRP sia in IPv4 che in IPv6, e da EIGRP ad OSPF sia in IPv4 che in IPv6…

Configurare Software-Defined WAN (SD-WAN) su Fortinet FortiGate

Questo articolo/laboratorio tratta la tematica del bilanciamento attraverso Software-Defined WAN (SD-WAN) su Fortinet FortiGate…

Configurazione e implementazione DHCP su apparati Huawei

In questo laboratorio configureremo il servizio DHCP (Dynamic Host Configuration Protocol) su apparati Huawei…

Esplorare Gli Attacchi Allo Stack Tcp/Ip (Parte 1)

È il turno di Esplorare gli attacchi allo stack tcp/ip (Parte 1). Lo stack TCP/IP fu sviluppato agli albori di Internet pensando alla sua funzionalità piuttosto che alla sua sicurezza…

VMware vSphere – Assegnare Ruoli e permessi ad utenti di Active Directory

In questo esempio uniremo la vCenter Server Appliance al dominio ad es. “vclass.local”, come identity source di Active Directory (utilizzando il metodo di autenticazione integrato per Active directory)…

Introduzione alla configurazione e verifica di EtherChannel

Nello sviluppo di questo laboratorio andremo a scoprire come configurare EtherChannel e le sue potenzialità.

Configurazione Root Bridge e analisi STP

Questo articolo tratta l’Introduzione della configurazione Root bridge e analisi STP. Nello sviluppo di questo laboratorio andremo a scoprire come determinare la mappa di un tree spanning attraverso una topologia…

Implementazione delle aree speciali in OSPF Stub Areas

In questo lab impareremo a implementare le aree speciali in OSPF, ovvero le aree stub e le aree totally stub…

Introduzione alla configurazione VLAN e Trunk

Nello sviluppo di questo laboratorio, vi guideremo attraverso diversi aspetti delle operazioni VLAN, tra i quali la gestione delle VLAN e l’uso dei Trunk…

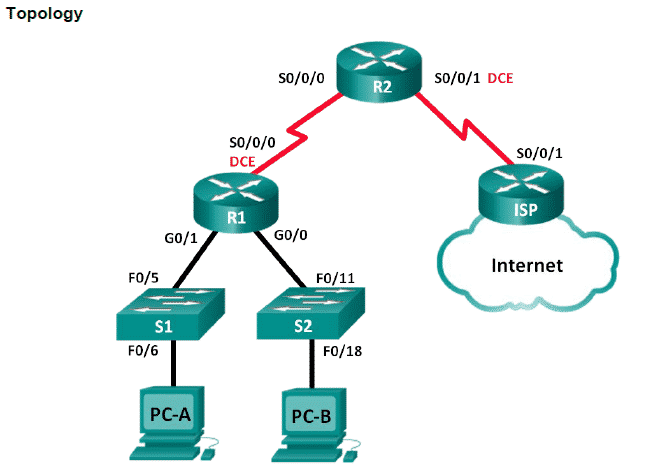

Introduzione alla configurazione del NAT dinamico e PAT

Nello sviluppo di questo laboratorio, implementeremo un NAT dinamico e port address translation, che permetterà agli apparati della rete interna di poter connettersi efficacemente verso l’esterno…

Configurazione Cisco delle Route Summarization OSPF

È il turno di introdurre alla Configurazione delle Route Summarization OSPF su Router Cisco. Nello sviluppo di questo laboratorio, impareremo a operare summarizzazione delle rotte attraverso il protocollo OSPF…

Configurazione del Protocollo OSPF su apparati Huawei

In questo laboratorio proseguiamo con l’introduzione del protocollo di routing standard OSPF su apparati huawei, Open Shortest Path First…

Mitigare gli attacchi basati su Cisco DTP e gli attacchi di double-tag

In questo articolo proseguiremo analizzando gli attacchi basati sul Cisco Dynamic Trunking Protocol (DTP) e gli attacchi di double-tag…

Configurazione del Protocollo RIPv2 su apparati Huawei

In questo LAB andremo a configurare il protocollo di routing RIPv2 su apparati Huawei per ottenere la piena convergenza della topology analizzata …

Configurare GVRP su Switch Huawei

GVRP, anche conosciuto come Generic VLAN Registration Protocol, è un protocollo conforme alla specifiche IEEE 802.1Q che permette la propagazione delle VLAN sugli Switch…

Introduzione alla configurazione del Protocollo OSPF

È il turno di introdurre alla Configurazione OSPF. Nello sviluppo di questo laboratorio, impareremo la configurazione base di OSPF. Configureremo il processo OSPF, e analizzeremo le tabelle di routing per convalidarne il funzionamento…

Mitigare gli attacchi basati su Cisco CDP

In questo articolo dimostreremo alcune vulnerabilità esistenti in una semplice configurazione switch nell’ambito del Cisco Discovery Protocol (CDP).

Configurare INTER VLAN Routing su Switch Layer 3 Huawei

In questo laboratorio andremo a configurare l’Inter Vlan Routing tramite l’utilizzo di Switch Layer 3 huawei…

Configurare INTER VLAN Routing su apparati Huawei

Implementiamo la comunicazione tra VLAN diverse su apparati Huawei. L’Inter VLAN Routing è la tecnologia che permette la comunicazione tra Vlan differenti tramite un apparato Layer 3…

Configurazione del Protocollo EIGRP in ambito IPv6

Nello sviluppo di questo laboratorio, impareremo la configurazione di EIGRP in un contesto IPv6. Configureremo il processo EIGRP IPv6, e analizzeremo le adiacenze tra i router, infine ottimizzeremo i processi…

Configurare VLAN su Switch Huawei

Grazie alle Vlan possiamo superare il limite fisico di una rete e ottenere più reti virtuali, quindi dividere i nostri End Devices su reti differenti per avere una gestione della struttura più organizzata…

Mitigare l’ARP cache poisoning con il Cisco PVLAN Edge

In un attacco di ARP cache poisoning, l’aggressore seleziona una vittima all’interno della sua rete locale e la fa oggetto dell’invio di spoofed gratuitous ARP frame…

Configurare Link-Aggregation su Switch Huawei

Trattiamo la configurazione del Link-aggregation su Switch Huawei, tecnologia che permette di bilanciare il traffico unendo 2 o più interfacce fisiche Trunk in un’unica interfaccia logica…

Introduzione alla configurazione del Protocollo EIGRP

Nello sviluppo di questo laboratorio, opereremo la configurazione base di EIGRP. Configureremo il processo EIGRP, e analizzeremo le adiacenze tra i router. In fine applicheremo alcune ottimizzazioni…

Introduzione alla configurazione della NAT Overload e Statica

Questo articolo è una introduzione alla Configurazione della NAT Overload e Statica. Questo argomento è di fondamentale importanza sopratutto nell’ambito della connessione alla rete Internet…

Mitigare il CAM Table overflow con il Cisco Port Security

Un aggressore potrebbe generare una quantità di frame con spoofed MAC address unico sufficiente ad esaurire lo spazio riservato alla CAM table costringendo dunque lo switch a lavorare costantemente in flooding…