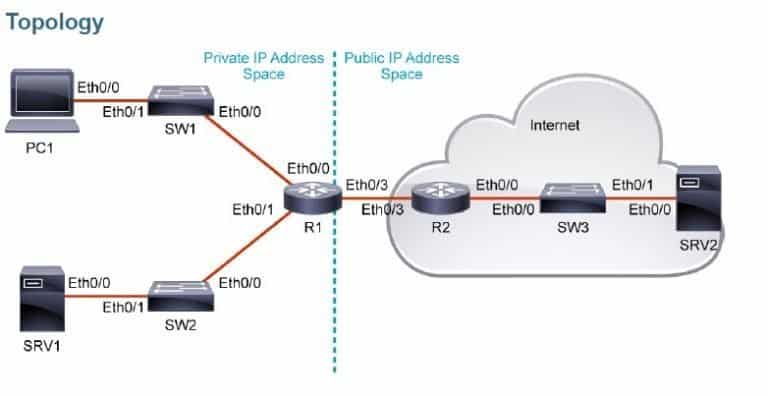

Continuiamo con la nostra serie di articoli che, attraverso esempi pratici e semplificati, dimostrano l’applicazione di strumenti fondamentali nei rispettivi ambiti. È il turno di introdurre la configurazione del NAT dinamico e PAT.

Nello sviluppo di questo laboratorio, implementeremo un NAT dinamico, che permetterà agli apparati della rete interna di poter connettersi verso l’esterno.

PC1:

IP Address –> 10.10.1.10/24

Default gateway –> 10.10.1.1

SRV1:

IP Address –> 10.10.2.20/24

Default gateway –> 10.10.2.1

SRV2:

IP Address –> 203.0.113.30/24

Default gateway –> 203.0.113.1

R1:

E0/0 IP address –> 10.10.1.1/24

E0/1 IP address –> 10.10.2.1/24

E0/3 IP address –> 198.51.100.101/24

R2:

E0/0 IP address –> 203.0.113.1/24

E0/3 IP address –> 198.51.100.1/24

Iniziamo il nostro LAB con alcuni test. La configurazione del NAT statico è a posto. Adesso è giunto il momento di esplorare il NAT dinamico utilizzando un pool di indirizzi IP. Per prima cosa accediamo alla console del PC1 e verifichiamo che non possiamo eseguire il ping verso SRV2.

Andiamo sul PC1 ed eseguiamo i seguenti comandi.

Il fallimento del ping non è dovuto al fallimento dell’echo request (pacchetto in andata); è invece dovuto all’echo reply (pacchetto di ritorno) da SRV2 a PC1.

Poiché non c’è nessuna traduzione configurata per il PC1, SRV2 riceve la echo request dall’indirizzo 10.10.1.10. Quando SRV2 prova a rispondere all’indirizzo 10.10.1.10 da un indirizzo IP pubblico, R2 non ha una rotta per raggiungere l’indirizzo IP privato:

PC1# ping 203.0.113.30

PC1# ping 203.0.113.30

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 203.0.113.30, timeout is 2 seconds:

.....

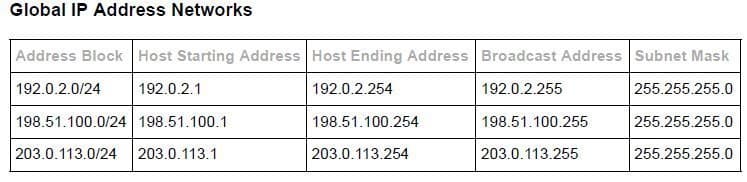

Success rate is 0 percent (0/5)Ora definiamo su R1 un pool di indirizzi NAT denominato “NatPool” specificando l’intervallo di indirizzi da 198.51.100.100 a 198.51.100.149

Su R1, eseguiamo il seguente comando:

R1# conf t

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)# ip nat pool NatPool 198.51.100.100 198.51.100.149 netmask 255.255.255.0Verifichiamo che l’access-list 10 sia ancora attiva, consentendo gli indirizzi della rete 10.10.0.0/16.

Su R1, eseguiamo il seguente comando:

R1(config)# do show access-list 10

Standard IP access list 10

10 permit 10.10.0.0, wildcard bits 0.0.255.255Ora verifichiamo su R1 quali interfacce sono NAT inside e quali NAT outside:

R1(config)# do show ip nat statistics

Total active translations: 1 (1 static, 0 dynamic; 0 extended)

Peak translations: 1, occurred 00:04:10 ago

Outside interfaces:

Ethernet0/3

Inside interfaces:

Ethernet0/0, Ethernet0/1

Hits: 0 Misses: 0

CEF Translated packets: 0, CEF Punted packets: 0

Expired translations: 0

Dynamic mappings:

Total doors: 0

Appl doors: 0

Normal doors: 0

Queued Packets: 0

CORSI CORRELATI:

- Corso Cisco CCNA;

- Corso CCNP Enterprise ENCOR;

- Corso CCNP Enterprise ENARSI;

- Corso CCNP Enterprise ENWLSI;

- Corsi CCNP Enterprise;

- Corso Fortinet NSE4;

- Corso Huawei HCIA R&S;

Consulta il nostro Catalogo Corsi per Tecnologia oppure fai una Ricerca per Vendor o ancora trova uno specifico corso attraverso il motore di ricerca interno: Ricerca Corsi. Contattaci ora al Numero Verde 800-177596, il nostro team saprà supportarti nella scelta del percorso formativo più adatto alla tue esigenze.

Definiamo una regola di traduzione dinamica che specifichi l’access-list 10 come sorgente e che usi gli indirizzi dal pool NatPool.

Su R1, eseguiamo i seguenti comandi:

R1(config)# ip nat inside source list 10 pool NatPool

R1(config)# end

R1#Verifichiamo che ci sia ora la connettività bidirezionale tra PC1 e SRV2.

Accediamo alla console di PC1 e inviamo un ping a SRV2.

Su PC1, eseguiamo il seguente comando:

PC1# ping 203.0.113.30

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 203.0.113.30, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/4 msOra accediamo alla console di R1 e visualizziamo la NAT table.

Su R1, eseguiamo il comando “show ip nat translations”

Se abbiamo proceduto abbastanza velocemente, tre traduzioni saranno nella tabella.

La traduzione associata al ping è di breve durata e potrebbe essere scaduta.

In caso affermativo, è possibile inviare nuovamente il ping da PC1 e visualizzare la traduzione

di nuovo nella tabella.

C’è una semplice entry nella tabella che è associata all’assegnazione di un indirizzo

dal pool al PC1. Di default, le traduzioni dinamiche che vengono assegnate da un NAT pool hanno un timeout di inattività di 24 ore. Quindi, la traduzione per PC1 con 198.51.100.100 persisterà fintanto che viene utilizzato almeno una volta al giorno.

La terza entry che traduce da 10.10.2.20 a 198.51.100.20 è la entry statica:

R1# show ip nat translations

Pro Inside global Inside local Outside local Outside global

icmp 198.51.100.100:4 10.10.1.10:4 203.0.113.30:4 203.0.113.30:4

--- 198.51.100.100 10.10.1.10 --- ---

--- 198.51.100.20 10.10.2.20 --- ---Uno alla volta, accediamo alle console di PC1, SW1 e SW2.

Da PC1, eseguiamo una sessione Telnet su SRV2.

Da SW1 e SW2, inviamo ping a SRV2.

Sul PC1, eseguiamo il seguente comando:

PC1# telnet 203.0.113.30

Trying 203.0.113.30 ... Open

User Access Verification

Username: admin

Password: Cisco123

SRV2>Su SW1, eseguiamo il seguente comando:

SW1# ping 203.0.113.30

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 203.0.113.30, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/202/1008 msSu SW2, eseguiamo il seguente comando:

SW2# ping 203.0.113.30

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 203.0.113.30, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/201/1003 msTorniamo alla console di R1 e visualizziamo la NAT table.

Su R1, eseguiamo il seguente comando:

R1# show ip nat translations

Pro Inside global Inside local Outside local Outside global

icmp 198.51.100.101:0 10.10.1.4:0 203.0.113.30:0 203.0.113.30:0

--- 198.51.100.101 10.10.1.4 --- ---

tcp 198.51.100.100:24829 10.10.1.10:24829 203.0.113.30:23 203.0.113.30:23

--- 198.51.100.100 10.10.1.10 --- ---

icmp 198.51.100.102:0 10.10.2.4:0 203.0.113.30:0 203.0.113.30:0

--- 198.51.100.102 10.10.2.4 --- ---

--- 198.51.100.20 10.10.2.20 --- ---Le entry associate all’attività di ping sono di breve durata. Possiamo provare a rinviare il ping e visualizzare nuovamente la NAT table.

Ad SW1 (10.10.1.4) e SW2 (10.10.2.4) sono stati assegnati indirizzi IP dal NAT pool.

Anche qui c’è un timeout di inattività di 24 ore su queste entry dinamiche di default.

Mostriamo le statistiche di traduzione su R1

Su R1, eseguiamo il seguente comando:

R1# sh ip nat statistics

Total active translations: 5 (1 static, 4 dynamic; 1 extended)

Peak translations: 7, occurred 00:03:10 ago

Outside interfaces:

Ethernet0/3

Inside interfaces:

Ethernet0/0, Ethernet0/1

Hits: 112 Misses: 0

CEF Translated packets: 112, CEF Punted packets: 0

Expired translations: 7

Dynamic mappings:

-- Inside Source

[Id: 1] access-list 10 pool NatPool refcount 4

pool NatPool: netmask 255.255.255.0

start 198.51.100.100 end 198.51.100.149

type generic, total addresses 50, allocated 3 (6%), misses 0

Total doors: 0

Appl doors: 0

Normal doors: 0

Queued Packets: 0Ritorniamo sulla console del PC1 e terminiamo la sessione Telnet su SRV2.

Sul PC1, eseguiamo il seguente comando:

SRV2> exit

[Connection to 203.0.113.30 closed by foreign host]

PC1#Torniamo alla console di R1 e cancelliamo tutte le traduzioni dinamiche dalla NAT table.

Su R1, eseguiamo il seguente comando:

R1# clear ip nat translation *

Visualizziamo la NAT table, verificando la rimozione delle voci dinamiche.

Su R1, eseguiamo il seguente comando:

R1# show ip nat translation

Pro Inside global Inside local Outside local Outside global

--- 198.51.100.20 10.10.2.20 --- ---Le entry dinamiche sono state rimosse, ma la entry configurata staticamente per SRV1 rimane.