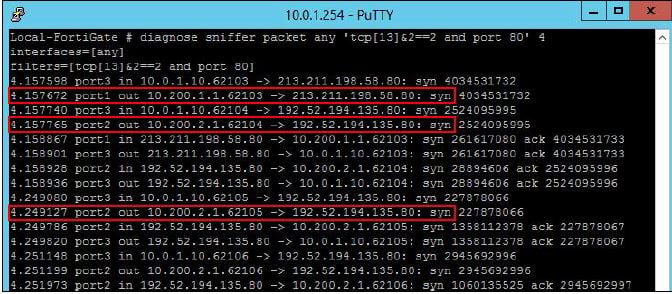

Continuiamo con la nostra serie di articoli che, attraverso esempi pratici e semplificati, dimostrano l’applicazioni di strumenti fondamentali nei rispettivi ambiti. È il turno della configurazione del Software-Defined WAN (SD-WAN) su Fortinet FortiGate. Mostriamo di seguito una topologia e relativo diagramma degli indirizzi su cui sviluppare gli opportuni passaggi pratici e le relative considerazioni. Proseguiamo con l’esercizio:

Ecco i nostri obiettivi:

– Configurare il bilanciamente del carico SD-WAN (Load balancing);

– Configurare Rotte e regole di firewalling per implementare SD-WAN;

– Verificare il funzionamento di SD-WAN;

Implementeremo SD–WAN sulle interfacce port1 e port2 su Local-FortiGate. Prima però dobbiamo rimuovere eventuali configurazioni relative a queste 2 interfacce:

1) Accediamo alla web interface del Fortinet FortiGate dal Local-Windows puntando all’indirizzo 10.0.1.254;

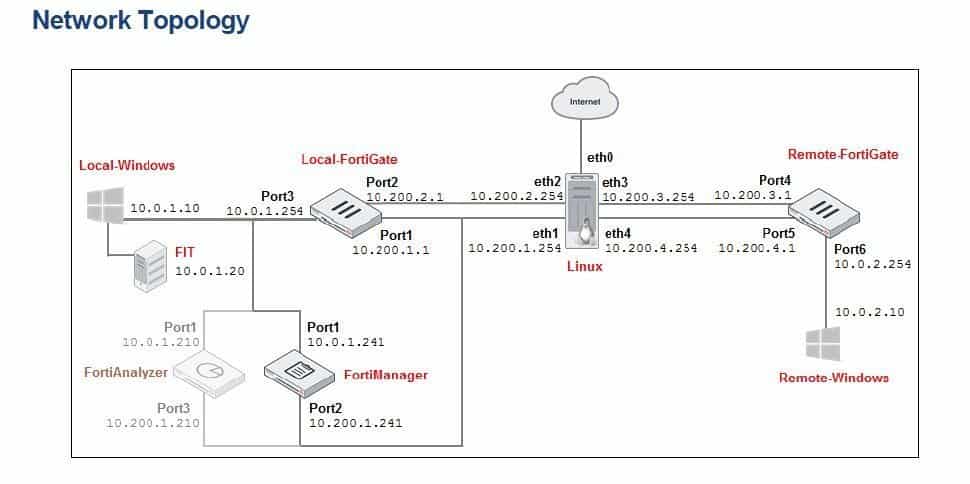

2) Raggiungiamo la sezione Network- Static Routes;

3) Selezioniamo port1 default route e clicchiamo su Delete;

4) Clicchiamo OK;

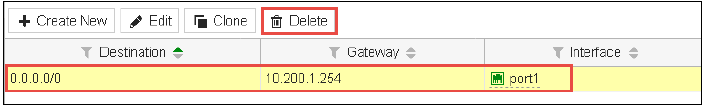

5) Raggiungiamo la sezione Policy & Objects > IPv4 Policy.;

6) Selezioniamo Full_Access policy a clicchiamo Delete;

7) Quindi Clicchiamo OK;

Adesso procediamo a configurare SD-WAN utilizzando Source-Destination IP come metodo di load balance:

port1 con Gateway 10.200.1.254;

port2 con Gateway 10.200.2.254;

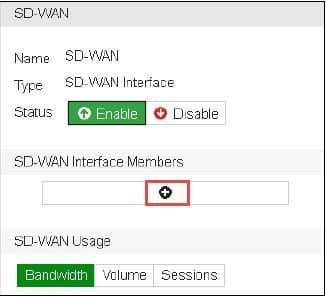

1) Raggiungiamo la sezione Network > SD-WAN;

2) Portiamo lo stato su Enable;

3) Clicchiamo + sotto SD-WAN Interface Members per aggiungere le interfacce;

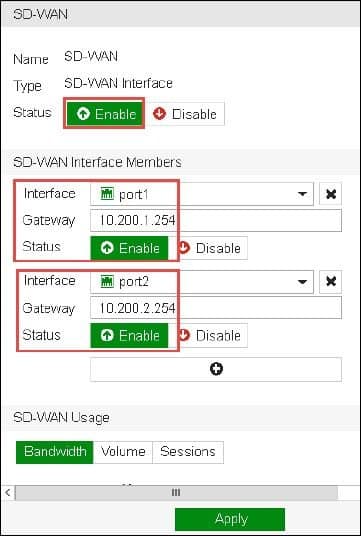

Field –> Value

Interface –> port1

Gateway –> 10.200.1.254

Status –>

Aggiungiamo ora la secondo Interfaccia Port2:

Field –> Value

Interface –> port2

Gateway –> 10.200.2.254

Status –>

Se abbiamo fatto tutto correttamente la configurazione risulterà come segue:

4) Clicchiamo su Apply;

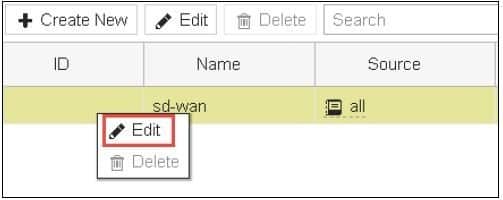

5) Quindi Network > SD-WAN Rules;

6) Tasto destro sulla regola sd-wan quindi Edit;

7) Quindi Settiamo il metodo load-balance su Source-Destination IP;

8) Confermiamo con OK;

CORSI CORRELATI:

- Corso Fortinet NSE4;

- Corso Cisco CCNA;

- Corso CCNP Enterprise ENCOR;

- Corso CCNP Enterprise ENARSI;

- Corso CCNP Enterprise ENWLSI;

- Corsi CCNP Enterprise;

- Corso Huawei HCIA R&S;

Consulta il nostro Catalogo Corsi per Tecnologia oppure fai una Ricerca per Vendor o ancora trova uno specifico corso attraverso il motore di ricerca interno: Ricerca Corsi. Contattaci ora al Numero Verde 800-177596, il nostro team saprà supportarti nella scelta del percorso formativo più adatto alla tue esigenze.

Field Value

Destination –> Subnet 0.0.0.0/0.0.0.0

Interface –> SD-WAN

Administrative Distance –> 10

Adesso procediamo a creare la default-route sull’interfaccia virtuale sd-wan appena settata;

1) Raggiungiamo la sezione Network > Static Routes;

2) Clicchiamo su Create New e configuriamo come segue:

Field Value

Destination –> Subnet 0.0.0.0/0.0.0.0

Interface –> SD-WAN

Administrative Distance –> 10

Concludiamo la configurazione agendo sulle regole di firewall permettendo al al traffico internet di passare dalla port3 all’interfaccia virtuale sd-wan:

1) Raggiungiamo la sezione Policy & Objects > IPv4 Policy;

2) Clicchiamo Create New e configuriamo come segue e infine OK:

Field Value

Name –> SDWAN_Access

Incoming –> Interface port3

Outgoing –> Interface SD-WAN

Source –> LOCAL_SUBNET

Destination –> all

Schedule –> always

Service –> ALL

Action –> Accept

NAT –>

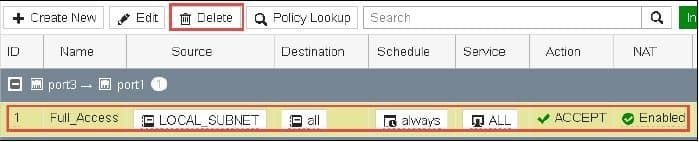

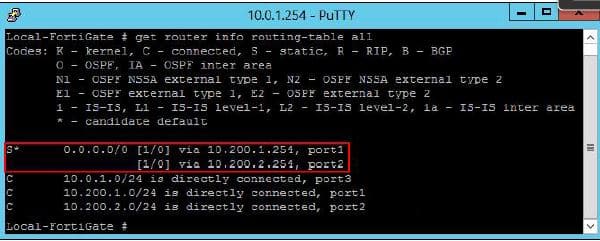

Procediamo ora a verificare se e come le configurazioni imputate abbiamo avuto effetto. Prima di tutto controlliamo sul dispositivo Local-FortiGate la tabella di routing individuando le rotte relative alla SD-WAN. Usiamo quindi la CLI e lo strumento packet capture per appurare che il traffico HTTP venga distribuito tra le interfacce coinvolte nel processo SD-WAN:

1) Passiamo sul client Local-Windows VM, apriamo PuTTY e connettiamoci in SSH con il device LOCAL-FORTIGATE:

2) Quindi digitiamo: get router info routing-table all

3) Apprezziamo quindi la presenza delle 2 default route per la port1 e port2 con la stessa Administrative Distance:

Continuando la sessione SSH e digitando i seguenti comandi CLI:diagnose sniffer packet any 'tcp[13]&2==2 and port 80' 4

Sul client Local-Windows VM apriamo il browser e raggiungiamo i seguenti URL:

–> http://www.pearsonvue.com/fortinet/

–> http://cve.mitre.org

–> http://www.eicar.org

Ritornando sulla sessione PuTTY e stoppiamo lo sniffing in atto con Ctrl+C. Analizzando il traffico verifichiamo come il pacchetto di SYN (che da il via alla connessione TCP-HTTP) verso i siti raggiunti si bilanci tra le interfacce coinvolte nel processo SD-WAN.