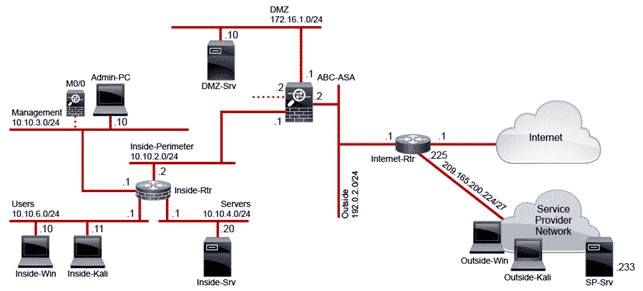

Continuiamo con la nostra serie di articoli che, attraverso esempi pratici e semplificati, dimostrano l’applicazioni di strumenti fondamentali nei rispettivi ambiti. È il turno di Esplorare gli attacchi allo stack tcp/ip (Parte 2). Per prendere visione della Prima Parte Clicca Qui . Continuiamo quindi ad esplorare quali possono essere alcuni di questi pericoli con riferimento alla seguente topologia:

Il fingerprinting è una tecnica di ricognizione (reconnaissance) che permette al threat actor di avere un’idea più chiara dei target IP e della loro superficie di attacco (attack surface). Ogni servizio è in ascolto su una porta ed effettuando una scansione di questa porta è possibile, in teoria, scoprire di che servizio si tratta e magari anche la sua versione.

Ovviamente il fingerprinting è una tecnica di active reconnaissance perché la scansione può essere rilevata, se non addirittura bloccata, da un firewall o da un intrusion prevention system, o per lo meno se ne può trovare traccia negli stessi connection log del server. Il threat actor può cercare di evadere il rilevamento rallentando la velocità di scansione o utilizzando altre tecniche di offuscamento.

Facciamo qualche esperimento in merito. Dalla macchina Admin-PC lanciamo Nmap attraverso la sua interfaccia grafica Zenmap GUI. Eseguiamo quindi una scansione della subnet 10.10.6.0 compilando il campo Target e selezionando il Ping scan nel campo Profile. In realtà Nmap utilizza due tipi di pacchetti (probe) per questo tipo di scan: un ICMP echo request e un TCP ACK opportunamente forgiato e indirizzato alla porta 80 (crafted TCP ACK). Il secondo ha meno probabilità di essere bloccato da un eventuale firewall.

Esaminiamo dunque i risultati, osservando che vengono rilevati 3 IP attivi corrispondenti al default gateway (10.10.6.11), alla macchina Inside-Win (10.10.6.10) e alla macchina Inside-Kali (10.10.6.11)

Starting Nmap 7.12 ( https://nmap.org ) at 2016-08-22 14:44 Pacific Daylight Time

Nmap scan report for 10.10.6.1

mass_dns: warning: Unable to determine any DNS servers. Reverse DNS is disabled.

Try using --system-dns or specify valid servers with --dns-servers

Host is up (0.00s latency).

Nmap scan report for 10.10.6.10

Host is up (0.14s latency).

Nmap scan report for 10.10.6.11

Host is up (0.00s latency).

Nmap done: 256 IP addresses (3 hosts up) scanned in 5.30 secondsProviamo adesso ad eseguire un Quick scan della stessa subnet 10.10.6.0/24. Dai risultati seguenti possiamo trarre alcune conclusioni molto utili per il threat actor. La macchina al 10.10.6.10, in ascolto sulle porte 135 (msrpc) e 445 (microsoft-ds), è quasi sicuramente una macchina Windows. Inoltre il default gateway, in ascolto sulla porta 23, è aperto a connessioni di management Telnet, del tutto in chiaro e intercettabili.

Starting Nmap 7.12 ( https://nmap.org ) at 2016-08-22 14:51 Pacific Daylight Time

Nmap scan report for 10.10.6.1

mass_dns: warning: Unable to determine any DNS servers. Reverse DNS is disabled.

Try using --system-dns or specify valid servers with --dns-servers

Host is up (0.000017s latency).

Not shown: 98 closed ports

PORT STATE SERVICE

22/tcp open ssh

23/tcp open telnet

Nmap scan report for 10.10.6.10

Host is up (0.000021s latency).

Not shown: 94 closed ports

PORT STATE SERVICE

21/tcp open ftp

80/tcp open http

135/tcp open msrpc

445/tcp open microsoft-ds

3389/tcp open ms-wbt-server

5357/tcp open wsdapi

Nmap scan report for 10.10.6.11

Host is up (0.000019s latency).

Not shown: 96 closed ports

PORT STATE SERVICE

21/tcp open ftp

22/tcp open ssh

80/tcp open http

443/tcp open https

Nmap done: 256 IP addresses (3 hosts up) scanned in 15.22 secondsProviamo infine ad eseguire un Intense Scan della stessa subnet 10.10.6.0/24. Nmap tenterà di rilevare anche le versioni dei servizi e dello stesso sistema operativo (OS fingerprinting).

*** Nmap will run 138 different scanning scripts.

Starting Nmap 7.12 ( https://nmap.org ) at 2016-08-22 14:59 Pacific Daylight Time

NSE: Loaded 138 scripts for scanning.

<…Output Omitted…>

*** Nmap will use a ping scan to determine which hosts are up in the subnet. Most

of IP addresses are not present.

Scanning 256 hosts [4 ports/host]

Completed Ping Scan at 14:59, 15.17s elapsed (256 total hosts)

Nmap scan report for 10.10.6.0 [host down]

<…Output Omitted…>

Nmap scan report for 10.10.6.254 [host down]

Nmap scan report for 10.10.6.255 [host down]

***The SYN Stealth scan sends a TCP SYN to the prospective port. If a SYN ACK is

received in response, Nmap will send a TCP RST to reset the connection before it

completes. This prevents the server application from logging the connection, but

the scan may still be seen by other monitoring tools.

Initiating SYN Stealth Scan at 14:59

Scanning 3 hosts [1000 ports/host]

Discovered open port 22/tcp on 10.10.6.11

Discovered open port 22/tcp on 10.10.6.1

Discovered open port 80/tcp on 10.10.6.10

Discovered open port 80/tcp on 10.10.6.11

Discovered open port 3389/tcp on 10.10.6.10

Discovered open port 135/tcp on 10.10.6.10

Discovered open port 445/tcp on 10.10.6.10

Discovered open port 21/tcp on 10.10.6.10

Discovered open port 23/tcp on 10.10.6.1

Discovered open port 21/tcp on 10.10.6.11

Discovered open port 443/tcp on 10.10.6.11

Discovered open port 5357/tcp on 10.10.6.10

Completed SYN Stealth Scan against 10.10.6.1 in 3.09s (2 hosts left)

Completed SYN Stealth Scan against 10.10.6.10 in 3.09s (1 host left)

Completed SYN Stealth Scan at 14:59, 3.09s elapsed (3000 total ports)

*** Nmap will now actually connect to the services to see if it can determine the

particular server that is providing the service.

Initiating Service scan at 14:59

Scanning 12 services on 3 hosts

Completed Service scan at 15:00, 12.52s elapsed (12 services on 3 hosts)

*** Nmap will now try to determine the base operating system running on each of

the hosts. It will use what it learned in the service scan as well as perform some

other unique probes.

<…Output Omitted…>

Nmap scan report for 10.10.6.1

*** Nmap is not able to distinguish the exact Cisco device or OS, but it does

correctly determine that it is a Cisco OS.

<…Output Omitted…>

OS details: Cisco 836, 890, 1751, 1841, 2800, or 2900 router (IOS 12.4 - 15.1),

Cisco Aironet 1141N (IOS 12.4) or 3602I (IOS 15.3) WAP, Cisco Aironet 2600-series

WAP (IOS 15.2(2))

<…Output Omitted…>

Nmap scan report for 10.10.6.10

<…Output Omitted…>

*** Nmap correctly determines that FileZilla is the FTP server on Inside-Win

PORT STATE SERVICE VERSION

21/tcp open ftp FileZilla ftpd

<…Output Omitted…>

*** Nmap correctly determines that IIS is the HTTP server on Inside-Win

80/tcp open http Microsoft IIS httpd 10.0

<…Output Omitted…>

*** Nmap correctly determines that Windows 10 is the OS running on Inside-Win

OS details: Microsoft Windows 10 build 10074 - 10586

<…Output Omitted…>

Nmap scan report for 10.10.6.11

<…Output Omitted…>

*** Nmap correctly determines that vsftpd is the FTP server on Inside-Kali

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 3.0.2

<…Output Omitted…>

*** Nmap correctly determines that Apache is the HTTP and HTTPS server on Inside-

Kali

80/tcp open http Apache httpd 2.4.10 ((Debian))

<…Output Omitted…>

443/tcp open ssl/http Apache httpd 2.4.10 ((Debian))

<…Output Omitted…>

*** Nmap correctly determines the Linux kernel running on Inside-Kali is between

3.2 and 4.4. It is running 4.0.4, to be precise.

OS details: Linux 3.2 - 4.4

<…Output Omitted…>

Nmap done: 256 IP addresses (3 hosts up) scanned in 65.38 seconds

Raw packets sent: 5115 (215.910KB) | Rcvd: 3081 (124.798KB)