Obiettivi | Certificazione | Contenuti | Tipologia | Prerequisiti | Durata e Frequenza | Docenti | Modalità di Iscrizione | Calendario

Il Corso SC-100 Microsoft Cybersecurity Architect è progettato per partecipanti che devono disegnare e valutare una cybersecurity strategy e tradurla in capability concrete, coerenti con Zero Trust e con le principali best practice Microsoft, lungo tutti i domini critici: identity, devices, data, AI, applications, network, infrastructure e DevOps. Il percorso sviluppa un approccio “architect-level” basato su reference architectures e benchmark, aiutando a impostare una resiliency strategy contro ransomware e attacchi avanzati, definire requisiti e priorità di security posture management in ambienti hybrid e multicloud, e progettare un modello di security operations che integri XDR, SIEM e SOAR con copertura guidata da MITRE ATT&CK. Vengono affrontati i pattern di identity & access management con Microsoft Entra, la protezione del privileged access (enterprise access model, PIM, access reviews, PAW) e la traduzione dei requisiti GRC in controlli implementabili tramite Microsoft Purview, Microsoft Priva, Azure Policy e strumenti di posture evaluation. Sul fronte infrastruttura, il corso entra nel design di soluzioni con Microsoft Defender for Cloud, Microsoft Secure Score, Azure Arc, Defender EASM e Microsoft Security Exposure Management per attacco e attack paths. Per applicazioni e dati, vengono trattati threat modeling, secure development lifecycle, workload identity, API security, WAF, data discovery/classification, encryption at rest/in transit (Key Vault) e security design per workload come Azure SQL, Azure Synapse Analytics, Azure Cosmos DB e Azure Storage, includendo controlli specifici come Defender for Storage e Defender for Databases. Il corso contribuisce alla preparazione dell’esame di Certificazione Microsoft Cybersecurity Architect Expert.

Contattaci ora per ricevere tutti i dettagli e per richiedere, senza alcun impegno, di parlare direttamente con uno dei nostri Docenti (Clicca qui)

oppure chiamaci subito al nostro Numero Verde (800-177596).

Calling from abroad? Reach us at +39 02 87168254.

Obiettivi del corso

Ecco una versione rivista degli obiettivi del Corso Microsoft Cybersecurity Architect SC-100:

- Progettare una cybersecurity strategy end-to-end basata su Zero Trust, reference architectures e security benchmarks.

- Disegnare SecOps con integrazione XDR/SIEM/SOAR, centralized logging/auditing e coverage mapping su MITRE ATT&CK.

- Definire architetture di identity & access e privileged access con Microsoft Entra (Conditional Access/CAE, PIM, PAW, access reviews).

- Progettare posture management e cloud workload protection in hybrid/multicloud con Defender for Cloud, Azure Arc, EASM ed exposure management.

- Disegnare security controls per applications e data (threat modeling, API/WAF, encryption, data governance e workload security su servizi Azure).

Certificazione del corso

Esame SC-100 Microsoft Cybersecurity Architect; Questo esame valuta le competenze del candidato nel design di strategie e soluzioni di cybersecurity allineate a Zero Trust e best practice Microsoft. I topics testati includono la progettazione di una resiliency strategy contro ransomware e attacchi avanzati, con focus su business continuity/disaster recovery (BCDR) e secure backup/restore in hybrid e multicloud, oltre all’allineamento a Microsoft Cybersecurity Reference Architectures (MCRA), Microsoft cloud security benchmark (MCSB) e ai framework CAF for Azure e Azure Well-Architected Framework, includendo DevSecOps design tramite Azure landing zones. L’esame copre la progettazione di security operations con integrazione XDR e SIEM, centralized logging/auditing (incluso Purview Audit), monitoring per ambienti hybrid/multicloud, SOAR e workflow di incident response/threat hunting, con valutazione della detection coverage tramite MITRE ATT&CK. Sono testate competenze di identity & access management con Microsoft Entra (hybrid/multicloud, external identities B2B e decentralized identity), Conditional Access e continuous access evaluation, AD DS hardening e secret/key/certificate management, oltre alla protezione del privileged access (enterprise access model, PIM/entitlement/access reviews, CIEM, PAW). La parte infrastruttura include posture management con Defender for Cloud, Secure Score, Azure Arc, Defender EASM ed exposure management (attack paths), requisiti per endpoint/server/mobile/IoT/OT (Defender for IoT, baselines, Windows LAPS), requisiti per SaaS/PaaS/IaaS, container e orchestration, network security e Security Service Edge (SSE) (Entra Internet Access/Private Access). Infine, vengono testate soluzioni per Microsoft 365, application security (threat modeling, API security, WAF) e data security (discovery/classification, encryption, Key Vault, Azure SQL/Synapse/Cosmos/Storage, Defender for Storage/Databases).

Contenuti del corso

Security best practices, priorities e resiliency

- Resiliency strategy: threat prioritization su business-critical assets e risk-driven prioritization

- BCDR design: secure backup/restore per hybrid e multicloud

- Ransomware mitigation architecture: privileged access, recovery design e “blast radius reduction”

- Security updates strategy: valutazione, governance e continuous improvement

- Alignment a Microsoft security best practices per “capability-based architecture”

Reference architectures, benchmark e cloud governance

- MCRA/MCSB alignment: controlli, baseline e “coverage by design”

- Insider/external/supply chain threats: design patterns e mitigations

- Zero Trust strategy e Zero Trust Rapid Modernization Plan (RaMP)

- CAF/WAF: security & governance strategy per nuove o esistenti landing zones

- DevSecOps process design coerente con CAF (policy, guardrails, automation)

Security operations architecture (XDR, SIEM, SOAR)

- Detection & response design: XDR + SIEM integration model

- Centralized logging/auditing design (incl. Purview Audit) e retention strategy

- Monitoring per hybrid/multicloud: signal sources, normalization e correlation

- SOAR design con Microsoft Sentinel e Microsoft Defender XDR (playbooks/workflows)

- Incident response, threat hunting e incident management: workflow e operational model

Threat coverage e validation con MITRE ATT&CK

- Coverage mapping su MITRE ATT&CK (Enterprise/Cloud/Mobile/ICS)

- Gap analysis e “detection engineering” priorities

- Telemetry requirements e log sources per coverage adeguata

- Validation approach (use case testing, purple teaming, metrics)

- Reporting e governance della detection coverage nel tempo

Identity & Access Management con Microsoft Entra

- Access strategy per SaaS/PaaS/IaaS, hybrid/on-prem e multicloud (identity + networking + app controls)

- Entra ID design per hybrid/multicloud e external identities (B2B, decentralized identity)

- Modern auth strategy: Conditional Access, continuous access evaluation, risk scoring, protected actions

- AD DS hardening requirements e hybrid identity trust boundaries

- Secret/key/certificate management requirements (enterprise standards)

Privileged access & governance

- Enterprise access model: role design e privileged role delegation

- Entra governance: PIM, entitlement management e access reviews (design & evaluation)

- Tenant administration security: SaaS e multicloud platforms, separation of duties

- Cloud Infrastructure Entitlement Management (CIEM) design requirements

- PAW design (incl. remote access) e privileged administration patterns

Regulatory compliance & privacy by design

- Traduzione dei requisiti compliance in security controls misurabili

- Purview-based solutions per compliance requirements (design pattern)

- Privacy requirements: Microsoft Priva (use cases e governance)

- Azure Policy solutions per compliance/security enforcement

- Alignment validation con regulatory standards via Defender for Cloud (benchmark validation)

Posture management in hybrid e multicloud

- Defender for Cloud posture evaluation (MCSB) e cloud workload protection selection

- Secure Score usage per posture metrics e prioritization

- Hybrid/multicloud integration design con Azure Arc

- Defender EASM design (attack surface visibility e governance)

- Exposure Management: attack paths, insights, initiatives e attack surface reduction priorities

Endpoint, server, IoT/OT requirements

- Security requirements per server e multiple OS platforms

- Mobile/client requirements: hardening, configuration e endpoint protection

- IoT devices & embedded systems: baseline requirements

- OT/ICS security evaluation con Defender for IoT

- Security baselines e Windows LAPS evaluation in architecture

SaaS/PaaS/IaaS, containers e web workloads

- Baselines per SaaS/PaaS/IaaS e definizione dei controlli minimi

- IoT workloads e web workloads security requirements

- Containers: hardening, image security e runtime controls

- Container orchestration security requirements (policy/segmentation)

- Valutazione di soluzioni che includono Azure AI services security

Network security & Security Service Edge (SSE)

- Network design evaluation: segmentation, routing e security requirements

- Entra Internet Access come secure web gateway (SWG)

- Entra Internet Access for Microsoft Services e cross-tenant configurations

- Entra Private Access per private resource access design

- SSE governance: policy, telemetry e monitoring requirements

Microsoft 365, applications e data security

- M365 security posture evaluation (Secure Score e metrics)

- Defender for Office 365 e Defender for Cloud Apps: solution evaluation

- Intune evaluation per device management nel contesto M365 security

- Application security: threat modeling, secure SDLC, workload identity, API security, WAF

- Data security: discovery/classification, encryption at rest/in transit (Key Vault), security per Azure SQL/Synapse/Cosmos/Storage e Defender for Storage/Databases

Tipologia

Corso di Formazione con Docente

Docenti

I docenti sono Istruttori Autorizzati Microsoft e in altre tecnologie IT, con anni di esperienza pratica nel settore e nella Formazione.

Infrastruttura laboratoriale

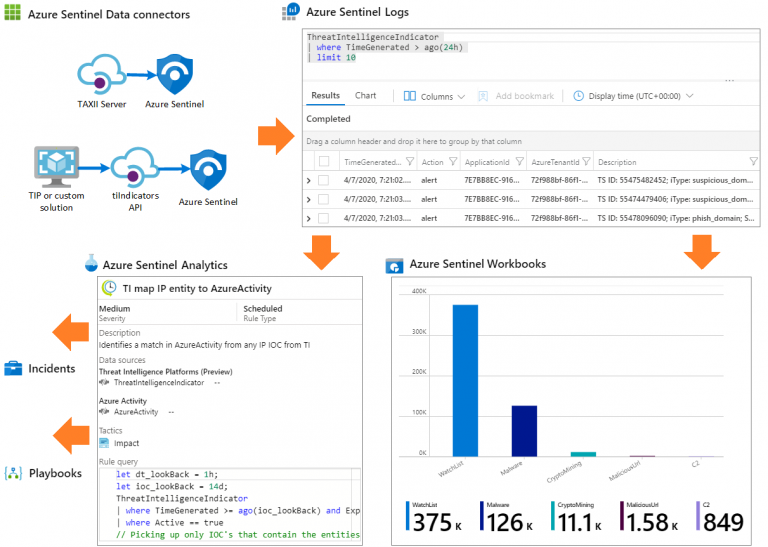

Per tutte le tipologie di erogazione, il Corsista può accedere alle attrezzature e ai sistemi presenti nei Nostri laboratori o direttamente presso i data center del Vendor o dei suoi provider autorizzati in modalità remota. Ogni partecipante dispone di un accesso per implementare le varie configurazioni avendo così un riscontro pratico e immediato della teoria affrontata. Ecco di seguito alcuni scenari tratti dalle attività laboratoriali:

Dettagli del corso

Prerequisiti

Si consiglia la partecipazione al Corso Microsoft Security, Compliance, and Identity Fundamentals (SC-900).

Durata del corso

- Durata Intensiva 4gg;

Frequenza

Varie tipologie di Frequenza Estensiva ed Intensiva.

Date del corso

- Corso Microsoft Cybersecurity Architect (Formula Intensiva) – Su richiesta – 09:00 – 17:00

Modalità di iscrizione

Le iscrizioni sono a numero chiuso per garantire ai tutti i partecipanti un servizio eccellente.

L’iscrizione avviene richiedendo di essere contattati dal seguente Link, o contattando la sede al numero verde 800-177596 o inviando una richiesta all’email [email protected].