Obiettivi | Certificazione | Contenuti | Tipologia | Prerequisiti | Durata e Frequenza | Docenti | Modalità di Iscrizione | Calendario

Il Corso CompTIA Security+ è progettato per fornire ai partecipanti le conoscenze e le competenze necessarie per identificare e mitigare le minacce alla sicurezza informatica in un’ampia gamma di ambienti, tra cui reti aziendali, dispositivi mobili e applicazioni web. Durante il corso, i partecipanti acquisiranno una comprensione approfondita dei principi e delle tecniche di sicurezza informatica, tra cui la crittografia, la gestione delle identità e degli accessi, la sicurezza delle reti e delle applicazioni, la gestione dei rischi e la conformità normativa.

Gli obiettivi del corso includono l’apprendimento dei principi di base della sicurezza informatica, la comprensione delle minacce alla sicurezza informatica e delle tecniche utilizzate dagli aggressori, la conoscenza dei principi fondamentali della crittografia, della gestione delle identità e degli accessi, della sicurezza delle reti e delle applicazioni, la comprensione delle normative e dei regolamenti sulla sicurezza informatica e la conformità alle stesse, nonché la capacità di raccogliere, analizzare e riportare i risultati dei test di sicurezza in modo chiaro e accurato. Il corso contribuisce alla preparazione dell’esame di Certificazione CompTIA Security+.

Contattaci ora per ricevere tutti i dettagli e per richiedere, senza alcun impegno, di parlare direttamente con uno dei nostri Docenti (Clicca qui)

oppure chiamaci subito al nostro Numero Verde (800-177596)

Obiettivi del corso

Di seguito una sintesi degli obiettivi principali del Corso CompTIA Security+:

- Rilevare e neutralizzare minacce avanzate in ambito informatico.

- Comprendere tecniche avanzate di crittografia e sicurezza dei dati.

- Gestire in modo sicuro le identità digitali e l’accesso a sistemi e reti.

- Valutare e gestire i rischi IT, assicurando la conformità alle normative vigenti.

- Applicare protocolli di sicurezza in contesti IT diversificati.

Certificazione del corso

Esame SY0-701 CompTIA Security+; L’esame CompTIA Security+ è una valutazione approfondita delle competenze fondamentali nella sicurezza informatica. Esso esplora la comprensione dei concetti generali di cybersecurity, fornendo una solida base per affrontare controlli di sicurezza più avanzati. Il candidato è testato sulla sua capacità di riconoscere e rispondere a minacce, attacchi informatici, vulnerabilità e incidenti di sicurezza, utilizzando tecniche di mitigazione efficaci. L’esame copre anche le implicazioni di sicurezza in diversi modelli architettonici e strategie per proteggere l’infrastruttura aziendale e i dati. Un’enfasi particolare è posta sulle operazioni di sicurezza, inclusa la gestione delle vulnerabilità e le considerazioni di sicurezza nella gestione di hardware e software. Inoltre, l’esame include aspetti di gestione e supervisione del programma di sicurezza, con un focus su governance, gestione del rischio e conformità.

Contenuti del corso

Introduction to Security Concepts

- The cybersecurity landscape

- Roles and responsibilities in cybersecurity

- Security frameworks and best practices

Threats, Attacks, and Vulnerabilities

- Types of threats and threat actors

- Common attack techniques and vectors

- Vulnerability assessment and management

Technologies and Tools

- Network security devices and technologies

- Endpoint and mobile device security

- Security information and event management (SIEM) tools

Risk Management

- Risk assessment and management

- Business continuity and disaster recovery planning

- Incident response planning and procedures

Architecture and Design

- Secure network and system design principles

- Cloud and virtualization security

- Security for Internet of Things (IoT) devices

Identity and Access Management

- Authentication, authorization, and accounting (AAA) models

- Identity and access management solutions

- Access control models and policies

Cryptography and Public Key Infrastructure (PKI)

- Cryptographic algorithms and encryption techniques

- Key management and distribution

- Public Key Infrastructure (PKI) components and concepts

Wireless and Mobile Security

- Wireless network security protocols and technologies

- Mobile device security considerations

- Bring Your Own Device (BYOD) policies

Social Engineering and Human Factors

- Social engineering techniques and prevention

- Security awareness training and education

- Insider threats and user behavior analytics

Compliance and Operational Security

- Legal, regulatory, and compliance considerations

- Security policies, standards, and procedures

- Physical security and environmental controls

Attività Laboratoriali

- Exploring the Lab Environment

- Scanning and Identifying Network Nodes

- Intercepting and Interpreting Network Traffic with Packet Sniffing Tools

- Analyzing the Results of a Credentialed Vulnerability Scan

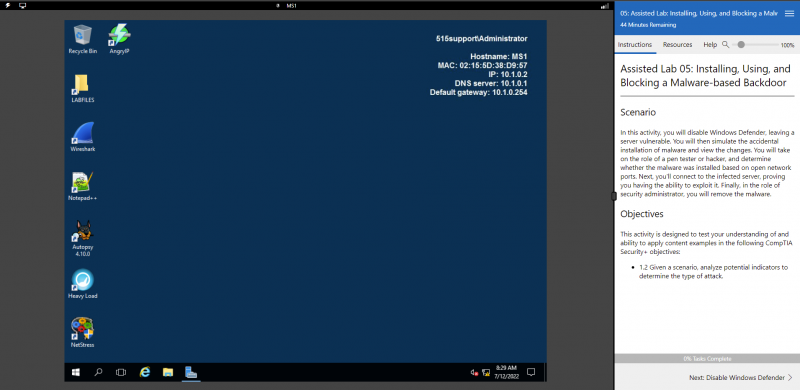

- Installing, Using, and Blocking a Malware-based Backdoor

- Performing Network Reconnaissance and Vulnerability Scanning

- Managing the Lifecycle of a Certificate

- Managing Certificates with OpenSSL

- Auditing Passwords with a Password Cracking Utility

- Managing Centralized Authentication

- Managing Access Controls in Windows Server

- Configuring a System for Auditing Policies

- Managing Access Controls in Linux

- Configuring Identity and Access Management Controls

- Implementing a Secure Network Design

- Configuring a Firewall

- Configuring an Intrusion Detection System

- Implementing Secure Network Addressing Services

- Implementing a Virtual Private Network

- Implementing a Secure SSH Server

- Implementing Endpoint Protection

- Securing the Network Infrastructure

- Identifying Application Attack Indicators

- Identifying a Browser Attack

- Implementing PowerShell Security

- Identifying Malicious Code

- Identifying Application Attacks

- Managing Data Sources for Incident Response

- Configuring Mitigation Controls

- Acquiring Digital Forensics Evidence

- Backing Up and Restoring Data in Windows and Linux

- Managing Incident Response, Mitigation and Recovery

Tipologia

Corso di Formazione con Docente

Docenti

I docenti sono Istruttori Autorizzati CompTIA e in altre tecnologie IT, con anni di esperienza pratica nel settore e nella Formazione.

Infrastruttura laboratoriale

Per tutte le tipologie di erogazione, il Corsista può accedere alle attrezzature e ai sistemi presenti nei Nostri laboratori o direttamente presso i data center del Vendor o dei suoi provider autorizzati in modalità remota h24. Ogni partecipante dispone di un accesso per implementare le varie configurazioni avendo così un riscontro pratico e immediato della teoria affrontata. Ecco di seguito alcuni scenari tratti dalle attività laboratoriali:

Dettagli del corso

Prerequisiti

Si consiglia la partecipazione al Corso Sistemista Informatico CompTIA A+.

Durata del corso

- Durata Intensiva 5gg;

Frequenza

Varie tipologie di Frequenza Estensiva ed Intensiva.

Date del corso

- Corso CompTIA Security+ (Formula Intensiva) – 17/06/2024 – 09:00 – 17:00

- Corso CompTIA Security+ (Formula Intensiva) – 23/09/2024 – 09:00 – 17:00

Modalità di iscrizione

Le iscrizioni sono a numero chiuso per garantire ai tutti i partecipanti un servizio eccellente.

L’iscrizione avviene richiedendo di essere contattati dal seguente Link, o contattando la sede al numero verde 800-177596 o inviando una richiesta all’email [email protected].