Obiettivi | Certificazione | Contenuti | Tipologia | Prerequisiti | Durata e Frequenza | Docenti | Modalità di Iscrizione | Calendario

Il Corso CompTIA SecurityX è progettato per preparare i partecipanti ad affrontare scenari complessi di cybersecurity avanzata in ambienti enterprise moderni. Il percorso formativo si articola su più domini critici, guidando nella progettazione e implementazione di soluzioni di sicurezza resilienti che coinvolgono architetture cloud, on-premises e ibride. Vengono analizzati in profondità temi quali governance, risk management, threat modeling, incident response, secure design e security automation. Durante il corso, i partecipanti applicheranno concetti avanzati di cryptography, identity and access management (IAM), cloud security, network defense, endpoint protection e Zero Trust architecture. Le esercitazioni pratiche integrano tecnologie come SIEM, SOAR, container orchestration, PKI, VPN, CASB, MDM, MFA, Terraform, Ansible e strumenti di threat intelligence. Saranno affrontati anche temi emergenti come post-quantum cryptography, AI-enabled attacks, software supply chain protection, blockchain e sicurezza dei sistemi legacy o embedded (IoT, OT, SCADA). Il corso pone particolare attenzione all’analisi delle vulnerabilità, alla gestione dei privilegi, alla riduzione della superficie d’attacco e alla risposta agli incidenti, con simulazioni reali che includono malware analysis, threat hunting, detection engineering e secure system design. Il corso contribuisce alla preparazione dell’esame di Certificazione CompTIA SecurityX.

Contattaci ora per ricevere tutti i dettagli e per richiedere, senza alcun impegno, di parlare direttamente con uno dei nostri Docenti (Clicca qui)

oppure chiamaci subito al nostro Numero Verde (800-177596).

Calling from abroad? Reach us at +39 02 87168254.

Obiettivi del corso

Di seguito una sintesi degli obiettivi principali del Corso CompTIA SecurityX:

- Progettare soluzioni di sicurezza resilienti in ambienti complessi e distribuiti

- Implementare tecniche di threat modeling, secure architecture e Zero Trust

- Integrare sicurezza in ambienti cloud, CI/CD pipeline e infrastrutture ibride

- Automatizzare i processi di security monitoring, incident response e compliance

- Applicare tecniche crittografiche avanzate per proteggere dati e comunicazioni

Certificazione del corso

Esame CAS-005 CompTIA SecurityX; L’esame valuta la capacità del candidato di progettare, implementare e supervisionare soluzioni di cybersecurity avanzata in ambienti enterprise complessi, integrando sicurezza in architetture ibride, on-premises e cloud. L’esaminato deve dimostrare competenze nella gestione della governance, nel risk management, nella definizione di policy di sicurezza e nell’applicazione di modelli di conformità normativa e legale anche in scenari multi-jurisdictional. Uno dei principali focus è sulla progettazione sicura di architetture, includendo gestione del ciclo di vita del software, CI/CD pipeline, controllo della superficie d’attacco, DLP, Zero Trust, identity federation, access control models e cloud-native security. Il candidato dovrà anche dimostrare capacità di integrare componenti come CASB, SIEM, WAF, IAM, API security, PKI e VPN in ambienti reali. L’esame richiede inoltre conoscenze approfondite su security engineering, endpoint defense, intrusion detection, hardware-level protection (TPM, Secure Boot, HSM), crittografia avanzata (post-quantum, homomorphic, envelope encryption), e sull’uso di automation e orchestrazione tramite SOAR, IaC, scripting e container security. Una parte rilevante dell’esame è dedicata alle operations: threat hunting, threat intelligence, incident response, malware analysis, vulnerability management, e security analytics. Il candidato è valutato sulla capacità di correlare indicatori di compromissione, mitigare vulnerabilità note e sviluppare strategie di difesa proattiva.

Contenuti del corso

Governance, Risk, and Compliance

- Security documentation: policies, procedures, standards, guidelines

- Security program management: awareness, training, reporting, commitment

- Governance frameworks: COBIT, ITIL, ISO/IEC 27001, NIST CSF

- Change and configuration management: CMDB, asset lifecycle, version control

- GRC tools: compliance automation, mapping, continuous monitoring

- Risk assessment: qualitative/quantitative analysis, impact, remediation

- Third-party risk management: vendors, subprocessors, supply chain

- Availability risk: BCDR planning, connected/disconnected backup strategies

- Confidentiality, integrity, and privacy risks: data breach, encryption, hashing, sovereignty

- Regulatory compliance: GDPR, CCPA, LGPD, COPPA, cross-jurisdictional requirements

- AI-related legal and security implications: model misuse, prompt injection, data leakage

- Threat modeling: attacker profiling, capabilities, threat frameworks (ATT&CK, STRIDE, CAPEC)

Security Architecture

- Designing resilient systems: IPS, IDS, VPN, NAC, WAF, proxy, CDN

- Component placement and secure network segmentation/microsegmentation

- Secure SDLC: SAST, DAST, IAST, RASP, SBoM, software composition analysis

- CI/CD integration: automated testing, regression, linting, branch protection

- Attack surface management: hardening, vulnerability management, threat hunting

- Data protection strategies: classification, tagging, discovery, DLP at rest/in transit

- Hybrid infrastructure and third-party integrations

- Identity and access architecture: RBAC, ABAC, MAC, DAC, SSO, conditional access

- PKI lifecycle: OCSP stapling, CA/RA, templates, deployment strategies

- Cloud security: CASB, serverless, containers, Terraform, Ansible, shadow IT detection

- Zero Trust: continuous authorization, reauthentication, secure zones, deperimeterization

- API security: logging, rate limiting, authorization, secure API gateways

Security Engineering

- IAM troubleshooting: provisioning, deprovisioning, MFA, federation, PAM, OpenID, Kerberos

- Endpoint security: EDR, HIPS/HIDS, MDM, privilege control, browser isolation

- Attack surface reduction: monitoring, configuration management, device control

- Network security issues: IPS/IDS misconfigurations, DNSSEC, DDoS, ACL problems

- Email security: SPF, DKIM, DMARC, S/MIME, spoofing mitigation

- Hardware security: TPM, HSM, vTPM, Secure Boot, Secure Enclave, tamper detection

- Specialized/legacy system protection: SCADA, ICS, HVAC, SoC, IoT, embedded systems

- Automation: PowerShell, Bash, Python, YAML/JSON, SOAR, webhooks, IaC

- Vulnerability scanning automation: SCAP, CVE, CVSS, OVAL, CPE, XCCDF

- Advanced cryptography: PQC, homomorphic encryption, AEAD, envelope encryption

- Cryptographic techniques: key stretching, tokenization, blockchain, digital signatures

- Authentication and integrity: certificate-based auth, passwordless, code signing, hashing

Security Operations

- SIEM and log analysis: parsing, correlation, behavior baselines, event retention

- Data aggregation and threat detection: CSPM, CVE feeds, vulnerability scans

- Threat modeling: STRIDE, Cyber Kill Chain, ATT&CK, CAPEC, abuse cases

- Threat intelligence: TIPs, STIX, TAXII, YARA, Sigma, honeypots, dark web monitoring

- Vulnerability analysis: injections, memory issues, outdated software, misconfigurations

- Mitigation strategies: input validation, output encoding, patching, least privilege

- Malware analysis: sandboxing, stylometry, reverse engineering, IoC extraction

- Incident response: forensics (host, network, metadata), timeline reconstruction

- Insider threat detection and response readiness

- Continuous improvement: reporting, visualization, dashboards, lessons learned

Tipologia

Corso di Formazione con Docente

Docenti

I docenti sono Istruttori Autorizzati CompTIA e in altre tecnologie IT, con anni di esperienza pratica nel settore e nella Formazione.

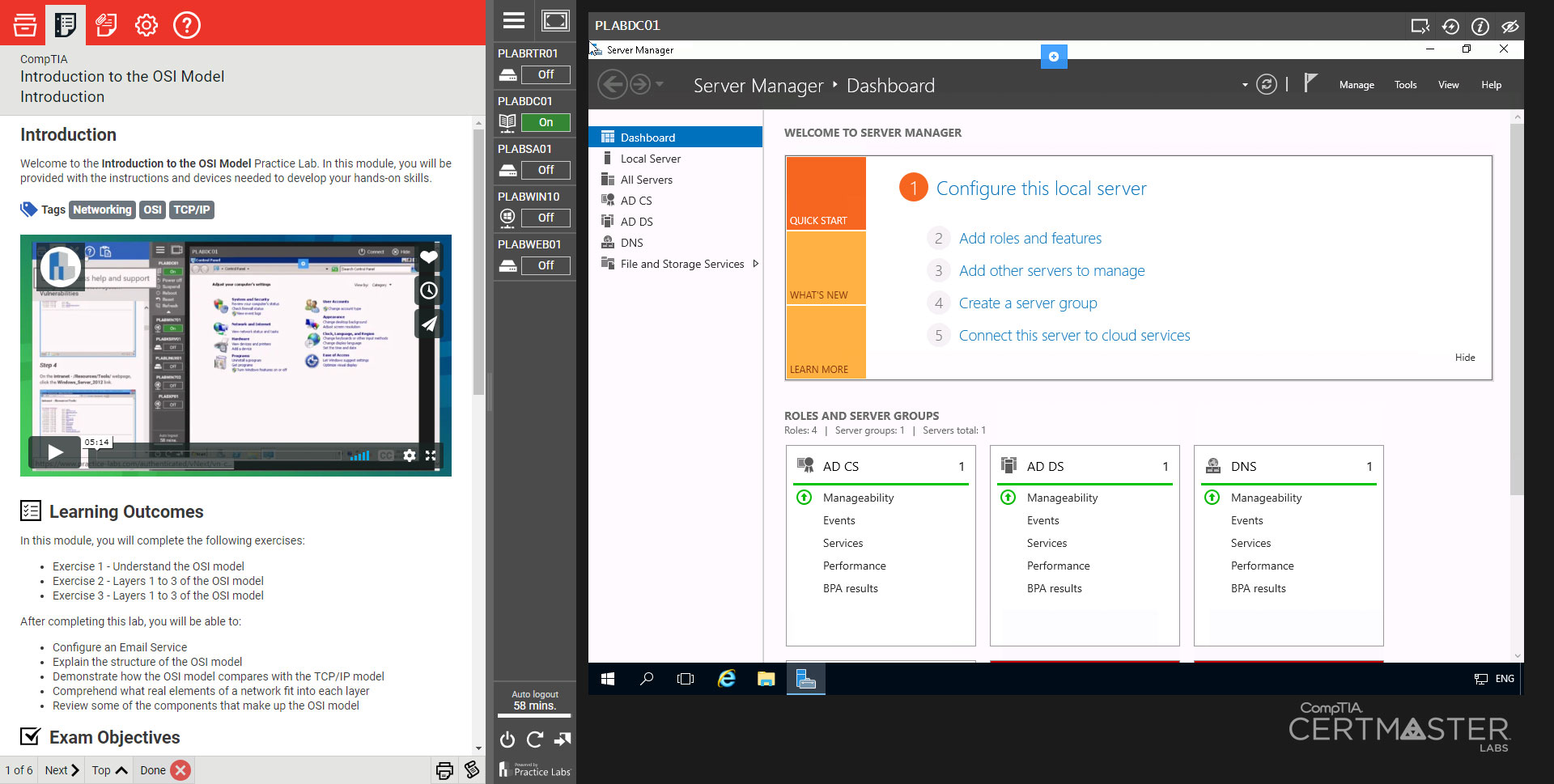

Infrastruttura laboratoriale

Per tutte le tipologie di erogazione, il Corsista può accedere alle attrezzature e ai sistemi presenti nei Nostri laboratori o direttamente presso i data center del Vendor o dei suoi provider autorizzati in modalità remota h24. Ogni partecipante dispone di un accesso per implementare le varie configurazioni avendo così un riscontro pratico e immediato della teoria affrontata. Ecco di seguito alcuni scenari tratti dalle attività laboratoriali:

Dettagli del corso

Prerequisiti

Si consiglia la partecipazione al Corso Cybersecurity, Corso CompTIA CySA+ e il Corso Penetration Test.

Durata del corso

- Durata Intensiva 5gg;

Frequenza

Varie tipologie di Frequenza Estensiva ed Intensiva.

Date del corso

- Corso CompTIA SecurityX (Formula Intensiva) – Su Richiesta – 9:00 – 17:00

Modalità di iscrizione

Le iscrizioni sono a numero chiuso per garantire ai tutti i partecipanti un servizio eccellente.

L’iscrizione avviene richiedendo di essere contattati dal seguente Link, o contattando la sede al numero verde 800-177596 o inviando una richiesta all’email [email protected].