Obiettivi | Certificazione | Contenuti | Tipologia | Prerequisiti | Durata e Frequenza | Docenti | Modalità di Iscrizione | Calendario

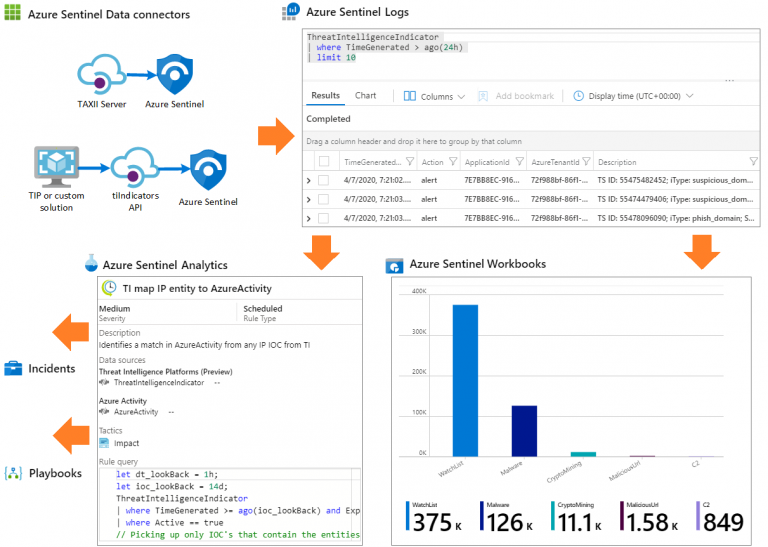

Il Corso SC-200 Microsoft Security Operations Analyst (Defend against cyberthreats with Microsoft’s security operations platform) è progettato per partecipanti che operano in ambito Security Operations e devono investigare, rispondere e fare threat hunting su segnali provenienti da ambienti cloud e on-premises usando la piattaforma Microsoft. Il percorso si concentra sull’uso integrato di Microsoft Defender XDR, Microsoft Defender for Endpoint, Microsoft Sentinel e Microsoft Defender for Cloud, con un’attenzione costante a triage, incident handling e miglioramento della threat protection posture. Un asse portante del corso è l’uso di Kusto Query Language (KQL) per detection, analysis e reporting: i partecipanti imparano a interrogare e correlare eventi, costruire query operative, interpretare output e trasformare i dati in evidenze utili per decisioni di remediation. Sul versante SIEM/SOAR, vengono trattati i concetti e le attività di progettazione e gestione di un workspace Microsoft Sentinel, dall’ingestion dei data sources (Azure connectors, Syslog, CEF, Windows Security events via data collection rules e WEF) fino alla creazione di tabelle custom e all’ottimizzazione della data ingestion. Il corso copre anche configurazione e tuning di protections e detections: dalle policy di protezione in Defender (incluse misure endpoint come attack surface reduction (ASR)) alle analytics rules in Sentinel, passando per custom detection rules, alert suppression/correlation e behavioral analytics. La parte operativa include incident response su portali e timeline, azioni sul device (incl. live response e evidence collection), automazioni con Sentinel (automation rules e playbooks) e l’utilizzo di Microsoft Security Copilot per accelerare investigation e threat hunting tramite promptbooks e integrazioni. Il Corso contribuisce alla preparazione dell’esame di Certificazione Microsoft Security Operations Analyst Associate.

Contattaci ora per ricevere tutti i dettagli e per richiedere, senza alcun impegno, di parlare direttamente con uno dei nostri Docenti (Clicca qui)

oppure chiamaci subito al nostro Numero Verde (800-177596).

Calling from abroad? Reach us at +39 02 87168254.

Obiettivi del corso

Di seguito una sintesi degli obiettivi principali del Corso Microsoft Security Operations Analyst SC-200:

- Operare su Microsoft Defender XDR/Defender for Endpoint/Sentinel per triage, investigation e remediation.

- Usare KQL per detection, analysis e reporting su log e segnali di sicurezza.

- Progettare e gestire un Microsoft Sentinel workspace, incluse data ingestion e retention strategy.

- Configurare protections e detections (ASR, analytics rules, custom detections, alert tuning/correlation).

- Automatizzare incident response (playbooks/automation rules) e usare Security Copilot per investigation e hunting.

Certificazione del corso

Esame SC-200 Microsoft Security Operations Analyst; Questo esame verifica le competenze del candidato nella gestione operativa di un ambiente SecOps e nella risposta a minacce usando Microsoft Defender XDR e Microsoft Sentinel, con contributi da Defender for Endpoint, Defender for Cloud e altre fonti. I topics testati includono la gestione dell’ambiente: configurazione di settings in Defender XDR (alert/vulnerability notification rules, endpoint rules, automated investigation and response e automatic attack disruption), gestione di asset e risk reduction (device groups/permissions/automation levels in Defender for Endpoint, unmanaged devices, exposure management e vulnerability management), e design/configuration di un Microsoft Sentinel workspace (roles, Azure RBAC, log types e log retention). L’esame copre ingestion e ottimizzazione dei data sources in Sentinel (Content hub solutions, Azure resource connectors, Syslog/CEF, Windows Security events via data collection rules/WEF, custom log tables). Vengono valutate competenze su protections e detections: policy di protezione in Defender security technologies (Defender for Cloud Apps, Defender for Office 365, Defender for Endpoint incl. ASR, cloud workload protections in Defender for Cloud), detections in Defender XDR (custom detection rules, alert tuning/suppression/correlation, deception rules) e detections in Sentinel (entities, analytics rules, ASIM parsers, behavioral analytics). La parte incident response include investigation/remediation nel Defender portal (anche su ransomware/BEC, compromised identities e workload protections), attività su device in Defender for Endpoint (device timeline, live response, evidence/entity investigation), investigation di attività Microsoft 365 (unified audit log, Content Search, Microsoft Graph activity logs), e incident response in Sentinel (automation rules, playbooks anche su risorse on-prem). È inclusa l’adozione di Microsoft Security Copilot (promptbooks, connectors/sources, permissions, monitoring cost/capacity, incident investigation). Infine, threat hunting con KQL in Defender XDR e Sentinel, MITRE ATT&CK coverage, threat indicators, hunts/bookmarks e workbooks basati su KQL.

Contenuti del corso

Security Operations Platform & KQL Foundations

- Core workflow: triage → investigation → containment → remediation → reporting

- KQL fundamentals per query, filtering, joins e time-bound investigations

- KQL per detections, analysis e operational reporting

- Workbook concepts e visualization basics per SOC reporting

- Threat analytics interpretation e hunting mindset

Microsoft Defender XDR & Defender for Endpoint Operations

- Configure alert/vulnerability notification rules e endpoint rules settings

- Automated investigation and response + automatic attack disruption operations

- Device groups, permissions e automation levels; unmanaged device discovery

- Microsoft Defender Vulnerability Management: remediation prioritization

- Exposure Management in Defender XDR: risk reduction e attack surface insights

Microsoft Sentinel Workspace & Data Ingestion

- Plan e configure Sentinel workspace, roles e Azure RBAC for configuration

- Data storage design: log types e log retention strategy

- Content hub solutions e Microsoft connectors for Azure resources

- Syslog e Common Event Format (CEF) collections; Windows Security events via DCR/WEF

- Custom log tables + monitor/optimize ingestion

Protections & Detections Engineering

- Defender protections: Cloud Apps, Office 365, Endpoint (incl. ASR rules), cloud workload protections (Defender for Cloud)

- Defender XDR detections: custom detection rules e deception rules

- Alert tuning: suppression, correlation e noise reduction

- Sentinel detections: analytics rules lifecycle e entity mapping

- ASIM parsers e behavioral analytics implementation

Incident Response, SOAR & Security Copilot

- Respond in Defender portal: cross-product investigation/remediation workflows

- Defender for Endpoint: device timelines, live response, investigation packages, evidence/entity investigation

- Investigate Microsoft 365 activities: unified audit log, Content Search, Graph activity logs

- Sentinel incident response: incidents, automation rules, playbooks e on-prem playbook execution

- Security Copilot: promptbooks, connectors/sources, permissions + use in investigation/hunting

Tipologia

Corso di Formazione con Docente

Docenti

I docenti sono Istruttori Autorizzati Microsoft e in altre tecnologie IT, con anni di esperienza pratica nel settore e nella Formazione.

Infrastruttura laboratoriale

Per tutte le tipologie di erogazione, il Corsista può accedere alle attrezzature e ai sistemi presenti nei Nostri laboratori o direttamente presso i data center del Vendor o dei suoi provider autorizzati in modalità remota. Ogni partecipante dispone di un accesso per implementare le varie configurazioni avendo così un riscontro pratico e immediato della teoria affrontata. Ecco di seguito alcuni scenari tratti dalle attività laboratoriali:

Dettagli del corso

Prerequisiti

Si consiglia la partecipazione al Corso Microsoft Security, Compliance, and Identity Fundamentals (SC-900).

Durata del corso

- Durata Intensiva 4gg;

Frequenza

Varie tipologie di Frequenza Estensiva ed Intensiva.

Date del corso

- Corso Microsoft Security Operations Analyst (Formula Intensiva) – 18/05/2026 – 09:00 – 17:00

Modalità di iscrizione

Le iscrizioni sono a numero chiuso per garantire ai tutti i partecipanti un servizio eccellente.

L’iscrizione avviene richiedendo di essere contattati dal seguente Link, o contattando la sede al numero verde 800-177596 o inviando una richiesta all’email [email protected].